OpenAI o3 AI 推理模型成关键“侦探”,发现 Linux 内核高危漏洞

2025-05-30

/ 阅读约2分钟

来源:IT之家

安全专家 Sean Heelan 于 5 月 22 日发布博文,报道称在 OpenAI 的 o3 推理模型帮助下,他成功发现了 Linux 内核重大漏洞,追踪编号为 CVE-2025-37899。

感谢IT之家网友 咩咩洋 的线索投递!

IT之家 5 月 30 日消息,安全专家 Sean Heelan 于 5 月 22 日发布博文,报道称在 OpenAI 的 o3 推理模型帮助下,他成功发现了 Linux 内核重大零日漏洞,追踪编号为 CVE-2025-37899。

Heelan 表示最初仅打算通过代码审计,测试 OpenAI 的 o3 推理模型,却意外发现 AI 能自主识别复杂的“use-after-free”漏洞,存在于 Linux 内核的 SMB 协议实现中,追踪编号为 CVE-2025-37899。

IT之家注:“use-after-free”是一种因线程同步不当,导致的内存损坏问题,可能引发内核内存破坏甚至任意代码执行。

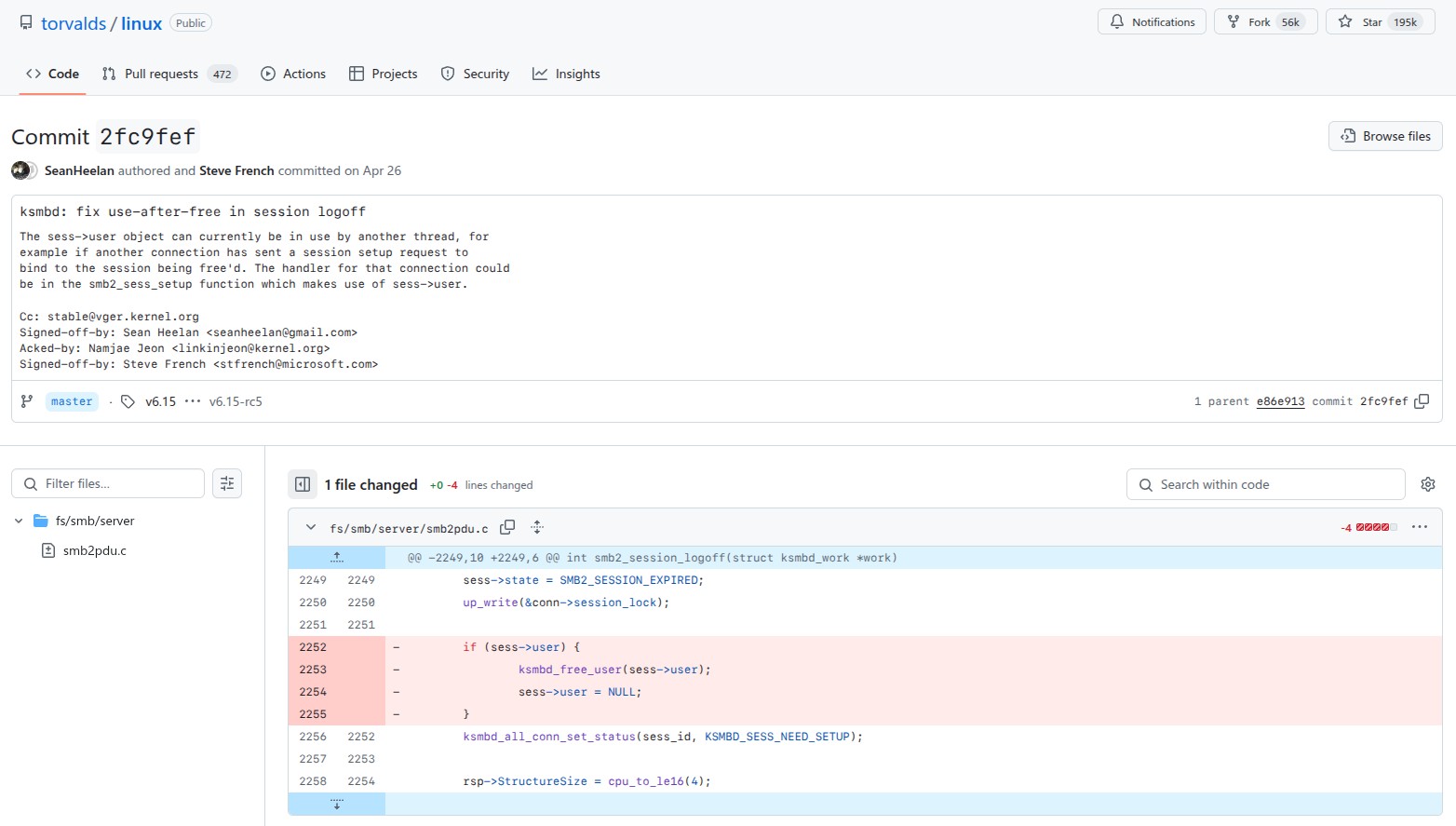

Heelan 披露称该漏洞发生在处理 SMB“logoff”命令时,由于一个线程释放了对象,而另一个线程仍在访问该对象,缺乏适当同步,导致“use-after-free”问题。

Heelan 还对比了另一个已知漏洞 CVE-2025-37778(Kerberos 认证漏洞),发现 o3 在分析约 3300 行代码时,识别率远超 Claude Sonnet 3.7 等模型,检测率成功率最高可提升三倍。

他进一步测试,将代码规模扩大至约 1.2 万行,o3 仍成功定位了 Kerberos 漏洞,并发现了新的“logoff”漏洞。

发现漏洞后,Heelan 立即上报,上游团队迅速响应,补丁已合并到所有仍在维护的内核分支中。目前,漏洞已在内核源码中修复,用户只需从发行版拉取更新即可。