AMD 发布固件修复 TPM 漏洞,涉及锐龙 9000/8000/7000 系列处理器

1 天前

/ 阅读约2分钟

来源:IT之家

该漏洞属于越界读取类型,攻击者可通过发送恶意指令利用信息泄露缺陷读取 TPM 存储数据,或通过拒绝服务攻击影响 TPM 可用性。CVSS 风险评分为 6.6(中危),但需物理接触设备方可实施攻击。

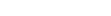

IT之家 6 月 15 日消息,据可信计算组织(TCG)披露,AMD 锐龙 7000、8000 及 9000 系列处理器存在 TPM 安全漏洞(IT之家注:编号 CVE-2025-2884 / AMD-SB-4011)。

该漏洞属于越界读取类型,攻击者可通过发送恶意指令利用信息泄露缺陷读取 TPM 存储数据,或通过拒绝服务攻击影响 TPM 可用性。CVSS 风险评分为 6.6(中危),但需物理接触设备方可实施攻击。

TCG 在公告中指出:漏洞源于 CryptHmacSign () 函数未执行完整性检查,导致基于 HMAC(哈希消息认证码)签名方案的消息摘要验证失效。攻击者可借此读取超出缓冲区的数据(最高 65535 字节)。

AMD 确认通过 AGESA Combo PI 1.2.0.3e 版固件可修复该漏洞,特别针对“ASP fTPM + Pluton TPM”问题进行了修复。

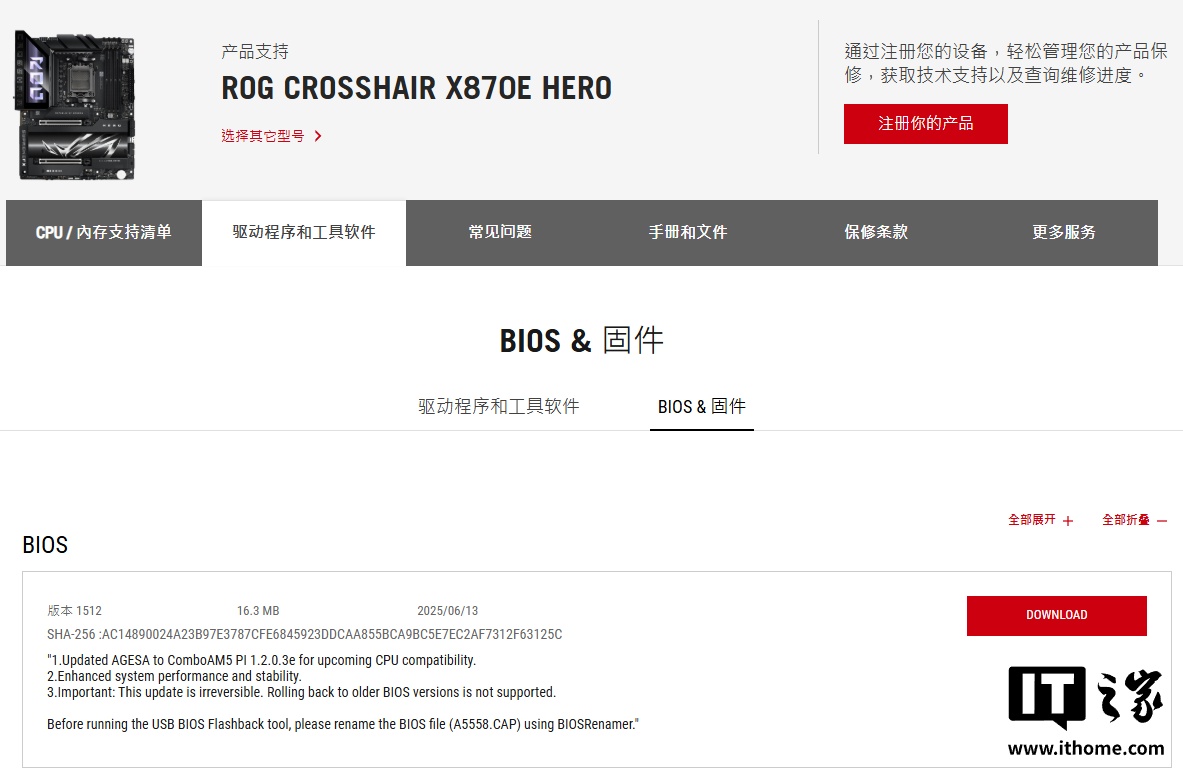

目前,主板厂商已陆续推送更新,其中华硕与微星已于周五率先发布新版 BIOS 固件,技嘉与华擎暂未更新。华硕还特别提醒:因属重大版本更新,本次固件不可回退至旧版本。

相关阅读:

《微星为 AM5 主板提供基于 AGESA 1.2.0.3e 的 BIOS 更新,支持 AMD 未来 CPU》