暴力破解攻击严重威胁企业安全,如何有效验证防护设备实战能力?信而泰ALPS平台支持模拟FTP、SSH、HTTP等十余种常见协议的暴力破解攻击,可在真实业务流量背景下全面评估安全设备的检测精准性、阻断及时性与策略有效性,为您的安全防线提供可靠验证。

为什么你的密码总是不堪一击

暴力破解虽然原始,却依然是黑客手中的“万能钥匙”。在算力爆炸的今天,它不再是简单的盲目尝试,而是配合社工库、撞库的精准打击,是一种最原始但依然具有威胁的网络攻击手段。

暴力破解的危害

暴力破解的危害具有连锁效应,从单点突破开始,可引发系统性风险。其主要体现在以下几个方面:

对个人:

直接导致账户被盗、隐私数据(如照片、通讯录)泄露、金融资产(网银、支付账户)被窃取,以及身份被冒用于诈骗或非法活动。

对企业与组织:

数据泄露:核心商业机密、客户数据库、源代码等敏感信息被窃取,造成巨额经济损失和难以挽回的声誉损害。

服务中断:大规模的暴力破解攻击会消耗大量服务器资源,导致正常用户无法登录或系统瘫痪,造成营业收入损失。

一旦单点突破,全盘皆输:攻击者往往以弱口令账户为跳板(如VPN、邮件系统),在内网如入无人之境,勒索病毒与数据窃取随之而来。

成为攻击跳板与僵尸节点:被控制的系统可能被用于发动新的攻击,使组织在法律和声誉上成为“帮凶”。

本质而言,暴力破解的危害远不止于“破解了一个密码”,其真正危险在于它作为网络入侵的“万能钥匙”和初始入口,为后续更复杂、更具破坏性的攻击打开了大门,是众多重大安全事件的起点。

防御性暴力破解测试的必要性与目标

在当前高对抗性的网络威胁环境下,针对登录认证环节的暴力破解攻击已成为常态化的入侵手段。因此,对部署的网络安全设备(如下一代防火墙、WAF、入侵防御系统、统一身份认证平台等)主动实施预防暴力破解的专项测试,不仅是一项技术验证工作,更是一项至关重要的风险管控与业务保障措施。

必要性:验证“真实防御力”

不仅要‘看见’,更要‘防住’:很多设备只产生告警日志,却不执行阻断动作。通过ALPS实战演练,验证你的安全设备是否真的在‘干活’,而不是在‘摸鱼’。

发现策略盲区:可暴露因配置错误(如白名单IP绕过、频率阈值设置过高)导致的防护失效。

评估性能与韧性:模拟真实攻击压力,测试设备在持续攻击下是否会出现性能降级、规则失效或误杀正常流量,确保安全不成为业务瓶颈。

核心测试目标

有效性验证:确认防护策略(如基于IP/账号的智能限流)能按设计准确触发并阻断攻击会话。

性能基准测试:确定设备在特定攻击强度(如每秒尝试次数)下的资源消耗、吞吐量影响及稳定性。

联动能力验证:测试安全设备能否与其他安全组件或平台的有效联动(如威胁情报共享、自动化平台),实现自动化封禁(如将攻击IP推送至全网阻断列表)。

综上所述,防御性暴力破解测试是检验安全设备能否从“可运行”状态转变为“可信赖”防御节点的核心环节,直接关乎能否有效关闭攻击者最常利用的初始入口,是构建主动、弹性、可信网络安全架构中不可省略的实战化验证步骤。

为有效验证安全设备的防护能力,信而泰ALPS平台的暴力破解测试方案可对其进行全面的测试。

信而泰ALPS平台暴力破解测试方案

安全设备针对暴力破解攻击的典型检测机制主要包括两种:

一是基于流量行为分析,识别短时间内出现的大量用户名密码尝试流量;

二是基于日志事件分析,检测连续多次登录失败等异常行为。

信而泰ALPS平台作为基于新一代全Web化架构的L4–7层测试解决方案,为此提供了完整的测试验证能力;该平台可模拟真实的暴力破解攻击流量,并支持在背景业务流量叠加条件下,验证被测设备能否准确识别并阻断攻击,同时确保正常业务不受影响,从而切实证明其具备保护网络与业务安全的关键能力。

覆盖L4-7层全协议栈,无死角验证

无论是传统的文件传输(FTP)、邮件服务(SMTP/POP3/IMAP),还是关键的远程管理通道(SSH/RDP/Telnet),ALPS平台均能精准模拟。我们不只模拟连接,更能模拟530登录失败、401未授权、特定错误码交互等深层业务逻辑,确保测试颗粒度细化到每一次会话交互。

ALPS平台全面支持包括FTP、IMAP、POP3、SMTP、SSH、Telnet、HTTP、IRC、RDP、SAMBA等十余种常见应用层协议,能够精准模拟基于各类协议的暴力破解攻击场景。具体协议配置、攻击流量生成等操作解析如下:

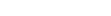

暴力破解用户名和密码设置

用户名和密码设置

FTP Server反馈动作

530 Login Incorrect操作

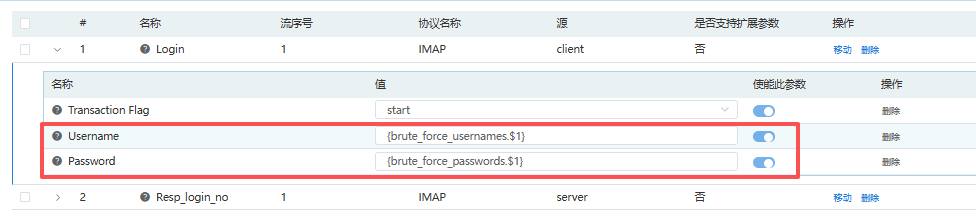

IMAP Server反馈动作

Resp_login_no操作

POP3 Server反馈动作

Authentication Failure操作

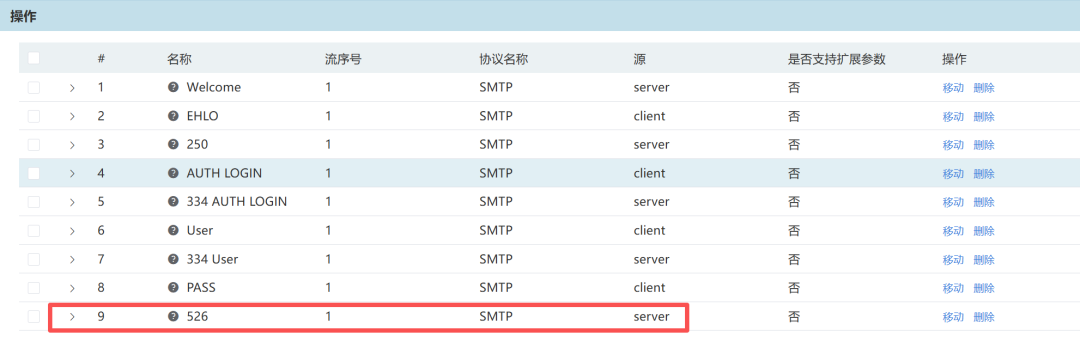

SMTP Server反馈动作

526认证失败操作

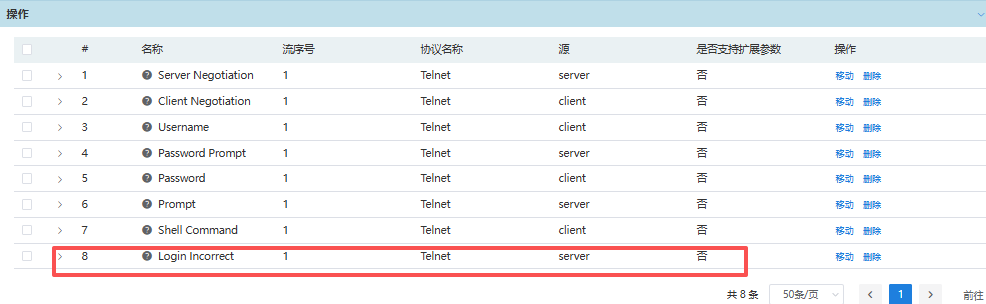

Telent Server反馈动作

Telnet Login Incorrect操作

IRC Server反馈动作

IRC ERR_PASSWDMISMATCH操作

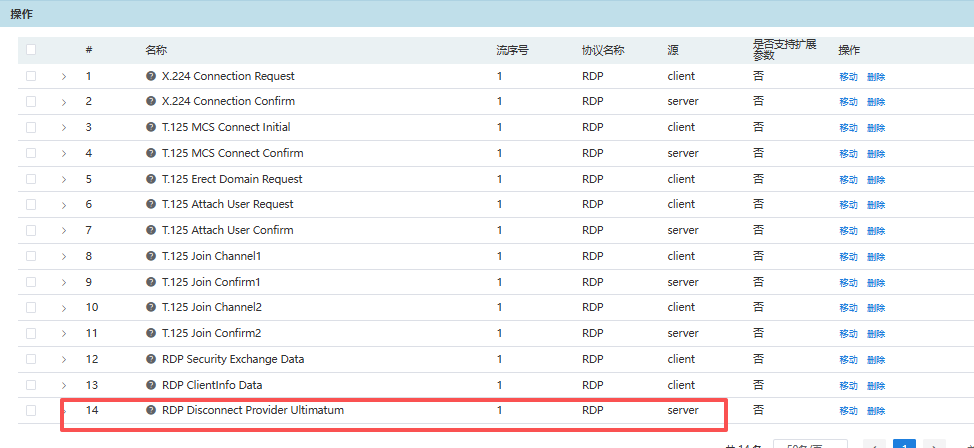

RDP Server反馈动作

Disconnect Provider Ultimatum操作

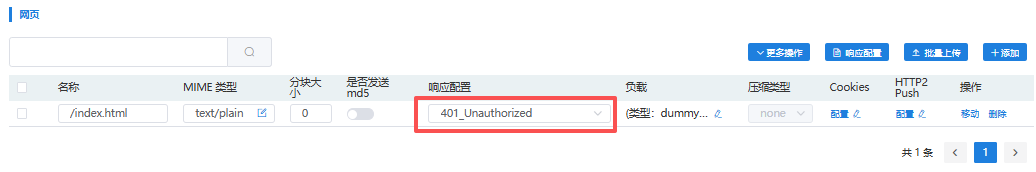

HTTP Server反馈动作

HTTP 401 Unauthorized

测试结果与分析:

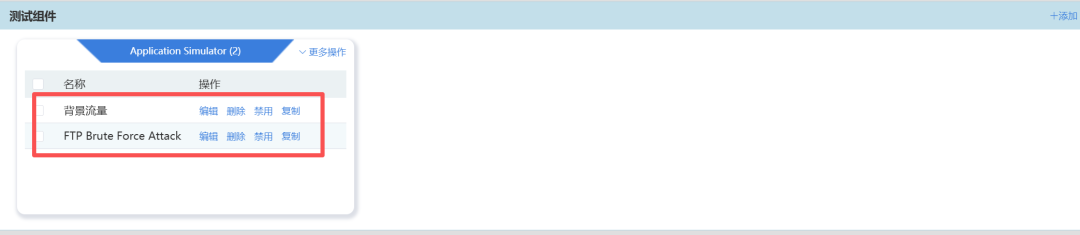

ALPS平台支持在混合业务流量背景下,模拟各类协议的认证流程与攻击向量,综合验证安全设备的检测与防护准确性。

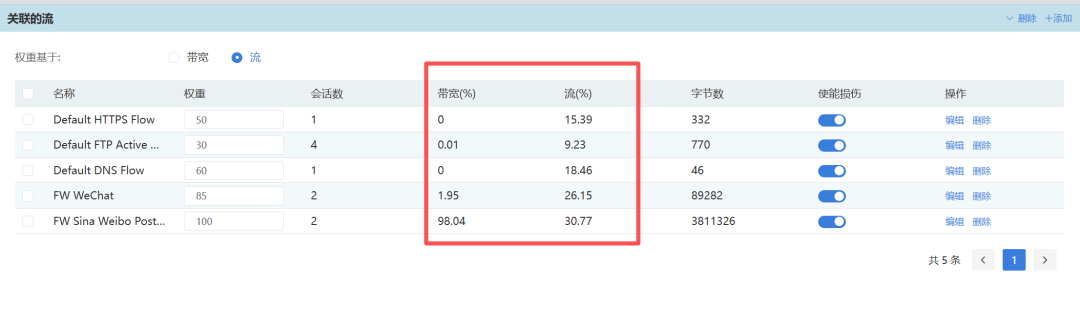

通过同步配置背景流量与暴力破解攻击流量,ALPS平台可构建贴近实战的复杂流量场景,全面检验被测设备在准确识别并阻断恶意攻击的同时,能否保障合法业务流畅无感知通过,从而验证其真实的防御能力与精细的流量识别水平。

混合背景流量

背景流量和暴力破解攻击流量混合

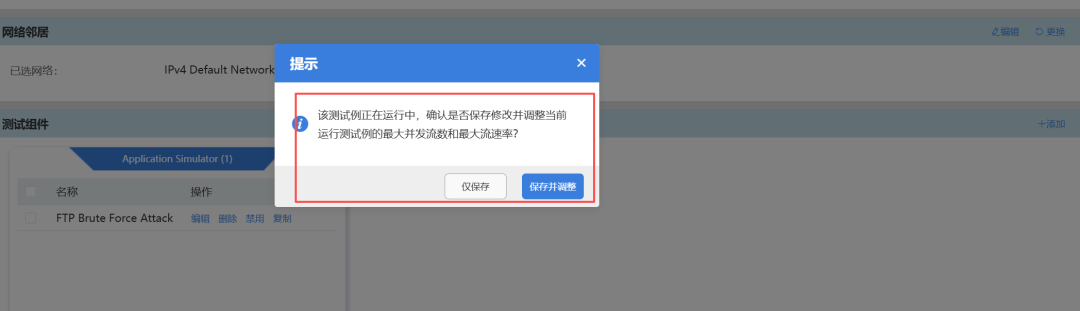

在测试过中,可根据被测设备的性能水平动态调节攻击速率,从而适配不同强度的评估场景。

动态调整攻击速率

当攻击执行后,可通过检查设备生成的黑名单记录、拦截日志、告警信息等多种指标,综合验证其是否成功识别并阻断了攻击流量,确保测试结果清晰可靠。

被测设备黑名单拦截

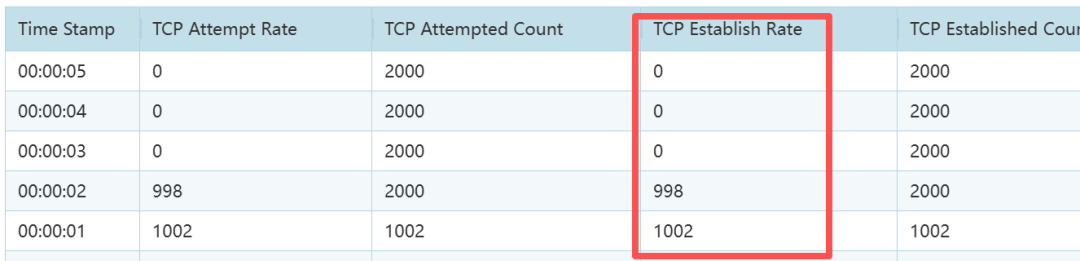

测试端则可通过分析应用层响应(如拦截页面),并结合底层连接状态监测,来判定被测设备的成功拦截行为。

被测设备识别攻击拦截后连接中断

总结

ALPS平台在这种对FTP、HTTP等应用系统模拟暴力破解攻击、并由前置网络安全设备(如WAF、IPS)进行防御拦截的测试场景下,其核心价值在于通过一场高度仿真的“攻防演练”,实战化检验“防护设备-响应流程-运营团队”协同作战的整体有效性。